テレワークにおける課題 ー ニューノーマルな働き方を目指して ー

ソリューション

テレワークにおける課題

ー ニューノーマルな働き方を目指して ー

こんにちは、ATSの田島です。

コロナ禍でテレワーク制度を採り入れる企業もかなり増えてきたと思います。実際にお客様やベンダーの方とWeb会議をしていても、皆さん自宅から参加されているケースがほとんどです。

取引先の方や営業・技術から聞いた情報を総括すると、企業のテレワーク環境の特徴や、テレワーク環境における課題がみえてきましたので、共有したいと思います。

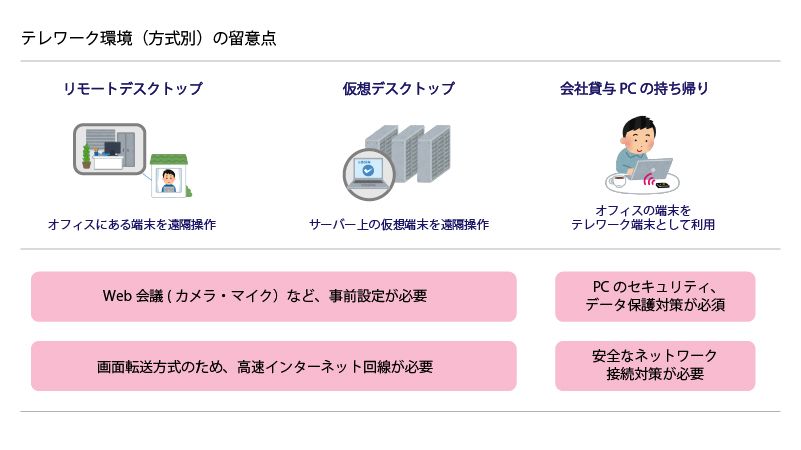

テレワークを実現するクライアント方式の特徴

2018年の資料になりますが、総務省が発行した「テレワークセキュリティガイドライン 第4版」では、テレワークの方法として6つのパターンが紹介されています。一般企業においては、以下の3つの方式が採用されているケースが多いように感じました。

■リモートデスクトップ方式

価格面でも実装のハードルにおいても比較的低く、手軽に始められるというのがメリットではないかと思います。BYODでの利用であれば、端末を追加で購入する必要もありません。その手軽さからか、コロナの影響で急遽テレワーク環境の整備が必要になった企業に多く採用されているケースが多いと聞いています。 逆に常時オフィス側の端末は電源が付いているため、ファシリティ(電源・空調)の面で注意する必要がでてきます。

■仮想デスクトップ方式

データ保護の観点やPC紛失時のリスクも低くセキュリティ面で非常に優れています。さらに集中管理できることから、Windows as a Service の利点を受けやすいというのも特徴です。

一方で大量のインフラリソースが必要になり環境を整えるために多くのコストがかかります。準備のコストだけでなく、満足のいくレベルでユーザーに利用し続けてもらうには、様々な運用ノウハウも必要になってきます。最近ではクラウドのDaaSも充実してきていますが、Web会議のドライバ、カメラ・マイクとの接続など注意する必要がありますし、使い続けるとコスト面はオンプレミス以上に膨れ上がる可能性もあります。

■会社貸与PCの持帰り方式

コロナ以前から外出時の利用を許可しているのでしたら、追加で投資する必要もなく利用することができますし、オフラインでも作業することができる点から、ユーザーとしては一番満足度の高い方式ではないかと思います。

ただし、セキュリティ面でのリスクが高い点はどうしても払拭できません。また、これだけ多くの従業員が一斉にテレワークすることはあまり考えられていないため、VPN接続がひっ迫するという話も最近よく耳にするようになりました。

新たなクライアント環境

~クライアントアクセス方法が変わる~

新たなクライアント環境では、セキュリティの考え方を変えることでクライアントアクセスの方法が変わるということをお伝えしたいと思います。

いわゆる今話題になっている 「ゼロトラストネットワーク」 (ゼロトラスト・セキュリティ、ゼロトラストモデル)という考え方を取り入れることです。

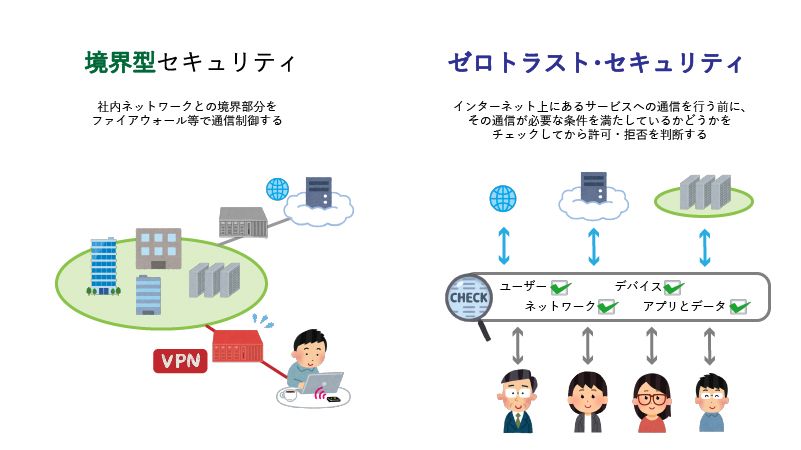

■ゼロトラストネットワークとは

企業がシステムの安全性を確保するためにこれまでは境界防御というモデルを採用してきました。いわゆるインターネットを危険なものとし、社内ネットワークとの境界部分をファイアウォールでガチガチに通信制御するというものですが、この境界防御が昨今限界を迎えつつあると言われています。その背景としてクラウドサービスの利用拡大により社内ネットワークだけで完結することがなくなってきている点、またそもそもの考えで侵入されると被害を抑えることが難しいという点にあります。さらに先般のテレワークの普及によりリモートアクセスが急増したことで入口(VPN装置)と出口(ファイアウォール)への負荷がさらにあがってきています。

もちろん高価なファイアウォールやVPN装置を導入しこれまでの考え方を踏襲するというのも1つの考え方ではありますが、もう1つの考え方が 「ゼロトラストネットワーク」 です。文字通り 「すべての通信を信頼できないもの」 という前提にたった考え方になります。インターネット上にあるサービスへの通信を行う前に、その通信が必要な条件を満たしているかどうかをチェックしてから許可・拒否を判断するという考え方です。

■ゼロトラストネットワークを実現するには

考え方はシンプルで分かりやすいのですが、どこまで考えればいいのか難しいかと思います。ですので我々はまず2段階のステップを考えており、ファーストステップはクライアントのアクセスに対するゼロトラスト化を提案しています。もちろんこの範囲だけでも考えなくてはいけないことは多くありますが、シンプルな表現をすると 「通信の認可を判断するために、デバイス・ユーザ情報を収集し、ポリシーを決定すること」 を検討します。例えば、アクセスしている場所、OSのパッチ適用状態、会社貸与PCかBYODか、パターンファイルの状況、証明書の有無などによって利用できるサービス範囲を決めるというポリシーを作ります。さらに言うとユーザーの利便性を損なわないような項目の検討も必要です。分かりやすいところで言うと、ポリシー適用のために1日に何回も認証をさせるかといったことです。

会社貸与のPCであれ、VDIであれ、これまでは社内ネットワークに接続するということが前提の設計でしたが、ゼロトラストネットワークの考えを取り入れることでVPN装置やファイアウォールへの影響は大幅に下がり、社内ネットワークの状態に左右されずに利用できるようになります。

ここまで実装・運用できた場合にセカンドステップに進みます。セカンドステップはサーバー間の通信をどうするかです。一般的にはマイクロセグメンテーション化をするという方法をとることになるかと思いますが、個々のサーバー間の通信に対し個別のファイアウォールで認可させるとなると莫大なコストがかかります。セキュリティを考えた場合に実装は必要ですが、ここまでやるべきなのかどうか、まだ事例も少ない段階ですので正直言及しづらいというのが私の本音です。

まとめ

前述したようにこれまでの境界防御型が悪いというわけではないですが、運用をしていく上での柔軟性・拡張性に関していうと限界はあるかと思います。というのも今回はコロナがきっかけになってしまいましたが、企業競争力を維持・拡大するために多様な働き方を導入・支援していくことは人材を確保するために不可欠になっていきます。このような変化に柔軟に対応していくにはゼロトラストネットワークという考え方を取り入れていくことが、良いのではないかと思います。

記載の企業名、製品名は各社の商標または登録商標です。ブログ記事は掲載時点(2020年9月)における情報をもとに執筆しており、著者の意見や経験に基づく内容を含んでいます。掲載している情報の正確性について万全を期しておりますが、その内容について保証するものではありません。